5G为行业引入了新的网络架构和商业模式,同时也带来了新的安全挑战。如何满足企业用户的网络安全需求,并保护用户的核心数据资产尤其重要。

通过对5G安全风险和行业用户实际需求的分析,本文提出从网络管道安全、核心数据资产安全、行业应用安全三个维度构建5G立体化安全防御体系;并基于内生安全的技术研究,提出了有效保障5G行业应用的安全机制。

5G立体化安全防御体系

5G时代,网络攻击的手段更先进,攻击形式也越来越多样化。由于5G的资产价值提升,攻击收益扩大,与3G/4G网络相比,更易受到勒索病毒、高级可持续威胁攻击防御(APT)等针对性攻击;同时,由于5G的能力开放、移动边缘计算(MEC)应用场景引入、物联网接入等,都扩大了网络的攻击面。

5G采用基于服务的架构(SBA),采用了软件定义网络(SDN)、虚拟化、边缘计算等新技术新架构,导致网络管道风险加剧;同时由于网络资产数量级增长,IT与CT不断融合,更加需要全方位、多层次的安全防护。

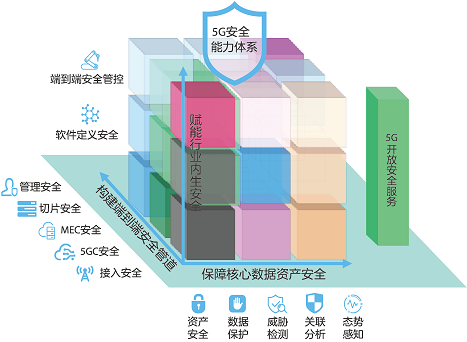

在5G行业应用中,5G承担着管道的职责,首先要考虑5G网络端到端的安全;其次,安全保护的重点是核心数据资产;与此相适应,不同的垂直行业对安全的能力要求不同,提供开放安全能力也成为5G行业应用必须考虑的问题。我们从构建端到端安全管道、保障核心数据资产安全、赋能行业内生安全三个维度出发,提供开放的安全服务能力,共同形成5G立体化安全防御体系,如图1所示。

图1 5G立体化安全防御体系

5G为行业应用提供安全保障

互联网的设计初衷是开放性,这也导致网络安全问题频发。未来的产业互联网将会连接工业、金融、能源、交通等重要领域的高价值资产,安全问题尤为重要。5G网络从端到端管道安全、核心数据资产安全、内生安全等多方面为行业应用提供安全保障。

端到端的安全管道

端到端的管道安全,可从接入安全、5GC(5G核心网)安全、MEC安全、切片安全、管理安全等方面来考虑。其中,5G网络切片不但能够为不同服务等级的业务提供网络架构的定制,为不同的应用业务实现灵活的资源编排和调度,还能提供多种安全级别的网络隔离能力,为终端提供端到端的安全通道。

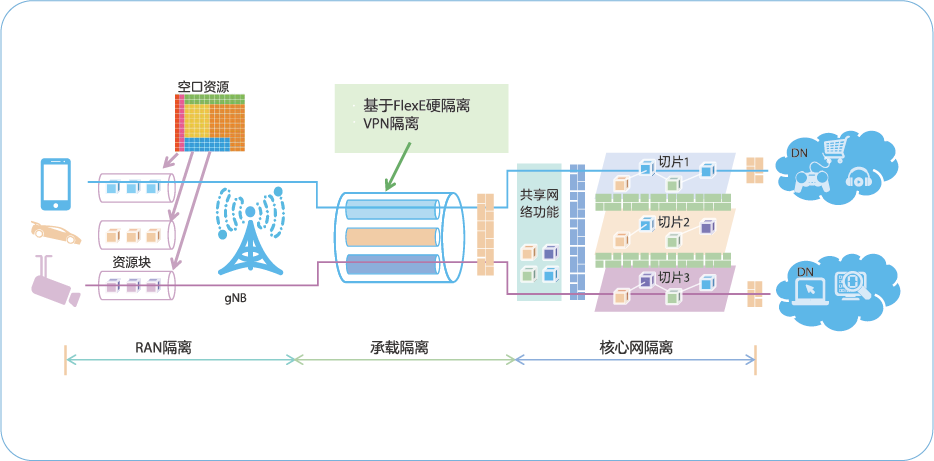

由于网络切片之间的资源共享性和网络可编程接口的开放性,对网络切片安全带来挑战。端到端切片安全的隔离机制,成为贯穿整个5G端到端安全的纽带。端到端切片隔离机制如图2所示。

图2 端到端切片隔离机制

网络切片在无线接入网侧的隔离主要面向无线频谱资源以及基站处理资源。无线频谱从时域、频域、空域维度被划分为不同的资源块,用于承载终端和基站之间的数据传输。

网络切片在承载侧的隔离可通过软隔离和硬隔离两种方案实现。软隔离方案基于现有网络机制,通过虚拟专网(VPN)方式实现。硬隔离方案则引入柔性以太网(FlexE)技术,实现FlexE分片。网络切片的承载隔离也可以使用软隔离和硬隔离结合的方案,在对网络切片使用VLAN实现逻辑隔离的情况下,进一步利用FlexE分片技术,实现在时隙层面的物理隔离。

核心网切片隔离包括切片接入安全、公共网络功能(Network Function,NF)与切片NF安全、切片间安全等。切片接入安全保证接入网络的用户终端是合法的,通过接入策略控制来应对访问类风险。公共NF与切片NF安全可通过相互认证,实现切片内NF与切片外公共NF之间的相互可信。对切片间安全,不同的切片要尽可能隔离,保证每个切片都能获得相对独立的资源,以便一个切片异常后不会影响到其他切片。

5G核心网的安全还包括切片在虚拟网络功能(Virtual Network Function,VNF)间的安全,及核心网与数据网之间的安全。这些安全可通过相互认证、安全隧道等方式实现。

保障核心数据资产安全

对于5G网络的数据保护,应从终端、网络、业务应用各个层面对数据作分析,采用一系列技术和管理手段来作保护。同时,也需要通过安全管控、实时采集和监测网络中的安全事件,对各类事件做关联分析,找出攻击的最终来源,通过与安全设备联动防御,实现整体的闭环控制,保护行业核心数据资产的安全。

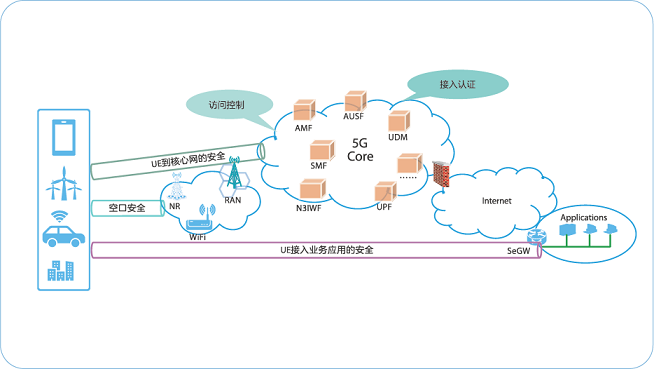

其中,接入安全是企业安全的第一道门户,特别是企业的网络系统,接入安全能够保证用户的网络不被恶意攻击。多重接入认证和信息加密,从5G标准上对接入认证做了增强设计。

多重保障机制为具备不同安全能力的终端提供不同场景的接入认证方式,保证接入网络的用户的合法性;同时也提供双向认证机制,保证用户和网络之间的互信可通。不同的业务可灵活配置不同级别的认证策略或策略组合,以满足不同行业的接入安全需求,为企业网络数据安全提供不同层次的端到端安全保障。多重保障机制如图3所示。

图3 多重机制保障企业端到端数据安全

在面向海量连接应用、终端数量多但安全级别要求不高的情况下,终端接入时,仅配置采用基本的接入网络认证即可;在处理低时延高可靠类型业务的情况下,比如无人驾驶,不仅需要有基本的网络认证,还需要切片认证及数据网络认证,以保障端到端的安全。除了提供网络层安全之外,当用户终端接入到对安全性要求极高的特定业务时,还可以提供用户终端到业务应用的IPSec(Internet Protocol Security)VPN或SSL(Secure Socket Layer)VPN,保障业务传输数据的通道安全。

内生安全为行业应用提供安全保障

最早的安全设计基于边界防御的思想,在边界上部署防火墙、入侵防御、防毒墙等系列化的安全设备。然而一旦边界被突破,黑客将长驱直入。针对边界防御的缺陷,业界提出了分层的纵深防御体系。分层防御措施虽然提高了攻击的成本,但是各层安全设备之间却相互孤立,缺乏协同。

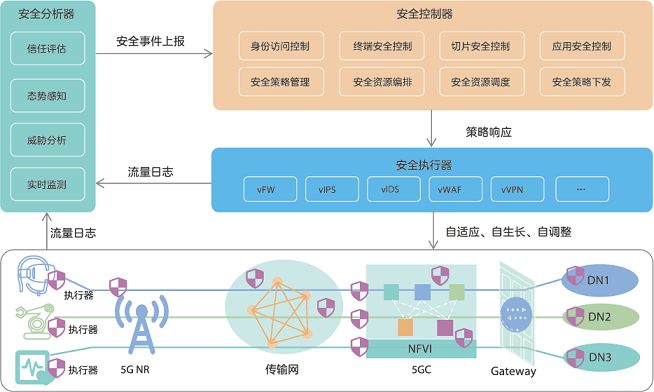

中兴通讯针对安全防御存在的问题,提出三点一面的内生安全机制。一方面安全嵌入到业务流程设计中,与业务深度融合,随业务自动生长、自动调整;另一方面,通过实时监测和对系统安全事件的分析,快速定位问题的根源,再通过系列安全组件的联动防御,形成整体的协作,构建自适应的内生安全机制。三点一面的内生安全机制如图4所示。

图4 三点一面的内生安全体系

三点一面的内生安全机制将安全平面分为安全控制器、安全执行器及安全分析器三部分。其中,安全控制器是全网安全控制中枢,通过能力开放引擎,向应用开放切片的安全控制功能,实现端到端安全策略的自动下发以及各安全资源的动态调度、灵活组合,以满足垂直行业的个性化需求。

安全执行器是安全策略执行单元,在控制器的统一调度下,执行具体的安全功能。安全执行器在部署时可体现为软件定义的安全组件。

安全分析器通过能力开放引擎,收集切片的安全事件,感知全网安全事件并集中处理,发现和定位各种攻击来源,上报给控制器;通过策略联动,安全控制器根据安全分析器的结果,对安全执行组件根据行业应用需求进行编排与调度,实现全网的安全管控;由此实现安全事件自动响应。

三点一面的内生安全随业务自生长,并随业务迁移,通过策略联动,实现端到端安全的闭环控制,达到为行业应用提供内生安全保障的目标。

总结

随着5G的规模商用以及在垂直行业中的普及,行业应用将会吸引更多的恶意攻击,工业制造、能源、交通、金融等关键领域的高价值资产将成为首要的攻击目标,并可能给国家、社会和企业带来巨大的风险。5G在为行业用户提供通信基础网络的同时,需在管道安全的基础上进一步加强行业核心资产的安全保障,使行业应用真正落到实处。中兴通讯通过立体化的安全防御及三点一面的内生安全机制,实现安全与行业应用的深度融合,以业务为中心,随业务自生长、自响应、自迁移,真正为行业的安全提供切实的保障。